رمز گذاری End to End چیست و چگونه کار می کند؟

این روزها امنیت اطلاعات در بستر اینترنت یکی از مهمترین دغدغه کاربران است و اغلب از اینکه اطلاعات شخصی و یا پیامهای خصوصیشان در فضای عمومی منتشر شود، نگران هستند. رمزنگاری End to End یکی از راههایی است که امنیت دادههای شما را در بستر اینترنت تا حد زیادی فراهم میسازد. اما رمزنگاری End to End چیست و چگونه کار میکند؟ در این مطلب به شرح این دو پرسش پرداختهایم. برای آشنایی با این مبحث با ما تا انتهای این مطلب همراه باشید.

فهرست مطالب

رمز گذاری End to End چیست؟

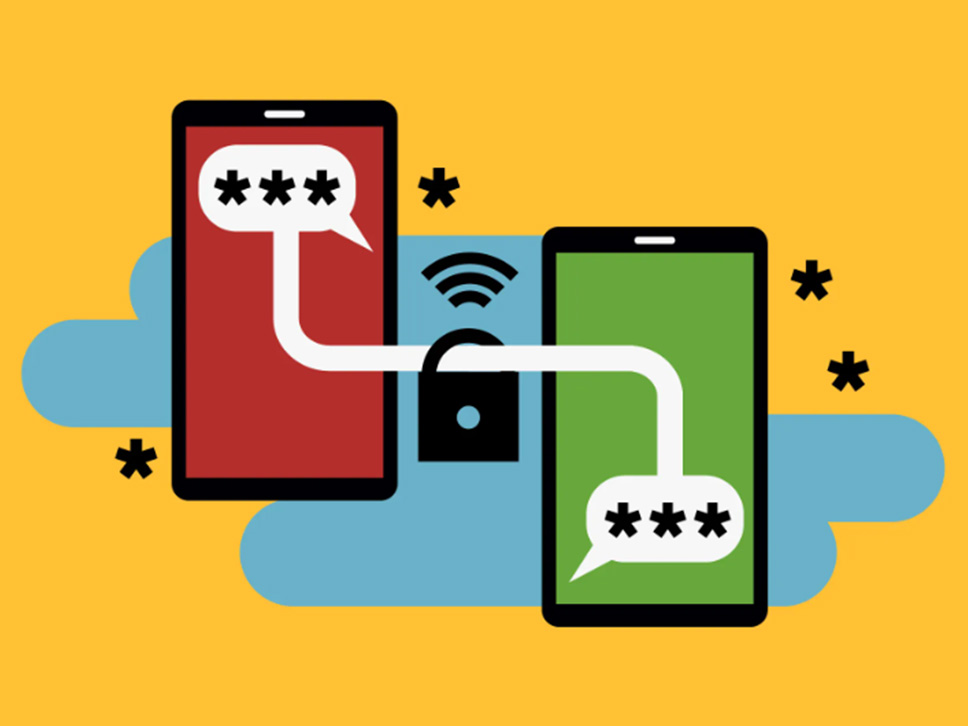

رمز گذاری End-to-End (E2EE) روشی برای برقراری ارتباط امن است که از دسترسی اشخاص ثالث به دادهها هنگام انتقال دادهها از یک سیستم یا دستگاه به دستگاه دیگر جلوگیری میکند.

در E2EE، دادهها در سیستم یا دستگاه فرستنده رمز گذاری میشوند و تنها گیرنده مورد نظر میتواند آن را رمزگشایی کند. هنگامی که پیام به مقصد میرسد، یک ارائه دهنده خدمات اینترنتی (ISP)، ارائه دهنده خدمات برنامه کاربردی، هکر یا هر نهاد یا سرویس دیگری نمیتواند آنرا خوانده یا دستکاری کند.

بسیاری از ارائه دهندگان خدمات پیام رسانی محبوب از جمله Facebook، WhatsApp و Zoom از رمز گذاری end-to-end ، استفاده میکنند. این ارائه دهندگان در مورد تصمیم به اتخاذ E2EE با اختلاف نظر مواجه شدهاند. این فناوری اشتراکگذاری، اطلاعات خدمات کاربران را برای ارائهدهندگان با مقامات دشوارتر میکند و به طور بالقوه پیامهای خصوصی را برای افرادی که در فعالیتهای غیرقانونی دخیل هستند فراهم میکند.

رمز گذاری end-to-end چگونه کار می کند؟

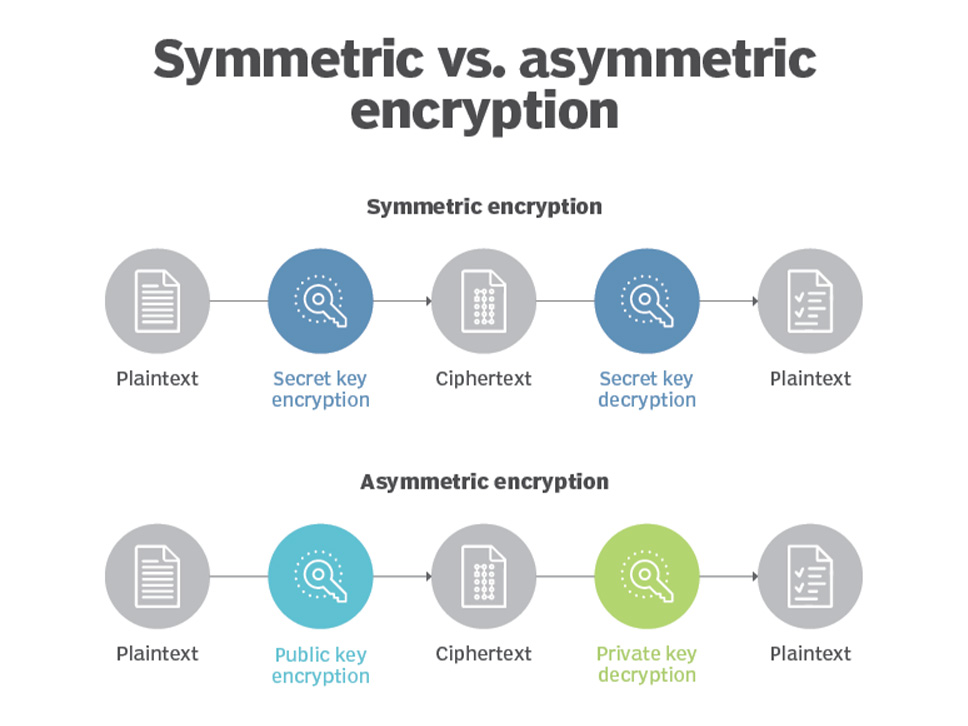

کلیدهای رمزنگاری مورد استفاده برای رمز گذاری و رمزگشایی پیامها در نقاط پایانی ذخیره میشوند. این رویکرد از رمز گذاری کلید عمومی استفاده میکند.

کلید عمومی یا رمز گذاری نامتقارن از یک کلید خصوصی و یک کلید عمومی استفاده میکند که میتواند با دیگران به اشتراک گذاشته شود. پس از اشتراک گذاری، دیگران میتوانند از کلید عمومی برای رمز گذاری پیام و ارسال آن به صاحب کلید عمومی استفاده کنند. پیام را فقط میتوان با استفاده از کلید خصوصی مربوطه که کلید رمزگشایی نیز نامیده میشود رمزگشایی کرد.

در ارتباطات آنلاین، تقریبا همیشه یک واسطه وجود دارد که پیامها را بین دو طرف درگیر تبادل ارسال میکند. آن واسطه معمولا یک سرور متعلق به یک ISP، یک شرکت مخابراتی یا سازمانهای مختلف دیگر است. زیرساخت کلید عمومی که E2EE استفاده میکند تضمین میکند که واسطهها نمیتوانند پیامهای ارسال شده را استراق سمع کنند.

رمز گذاری E2EE چه تفاوتی با سایر انواع رمز گذاری دارد؟

چیزی که رمز گذاری end-to-end را در مقایسه با سایر سیستمهای رمز گذاری منحصر به فرد میکند این است که فقط نقاط پایانی فرستنده و گیرنده قادر به رمزگشایی و خواندن پیام هستند. رمز گذاری کلید متقارن، که به عنوان رمز گذاری تک کلید یا کلید مخفی نیز شناخته میشود، همچنین یک لایه رمز گذاری ناگسستنی از فرستنده تا گیرنده فراهم میکند، اما تنها از یک کلید برای رمز گذاری پیامها استفاده میکند.

کلید مورد استفاده در رمز گذاری تک کلیدی میتواند رمز عبور، کد یا رشتهای از اعداد تولید شده به صورت تصادفی باشد و به گیرنده پیام ارسال شود و آنها را قادر میسازد پیام را رمز گذاری کنند. ممکن است پیچیده باشد و پیام را برای واسطههایی که آن را از فرستنده به گیرنده منتقل میکنند، بیمعنا باشد. با این حال، پیام را میتوان رهگیری و رمزگشایی کرد، مهم نیست که اگر یک واسطه کلید را در دست بگیرد، کلید چقدر آن را تغییر دهد. رمز گذاری E2EE با دو کلید خود، واسطهها را از دسترسی به کلید و رمزگشایی پیام باز میدارد.

یکی دیگر از استراتژیهای استاندارد رمز گذاری، رمز گذاری در حین انتقال داده است. در این استراتژی، پیامهایی که توسط فرستنده رمز گذاری میشوند، به طور عمدی توسط یک سرور شخص ثالث متعلق به ارائهدهنده خدمات پیامرسانی، در یک نقطه واسطه رمزگشایی میشوند و سپس رمز گذاری مجدد شده و برای گیرنده ارسال میشود. پیام در حین انتقال قابل خواندن نیست و ممکن است از رمز گذاری دو کلیدی استفاده کند، اما از رمز گذاری end-to-end استفاده نمیکند زیرا پیام قبل از رسیدن به گیرنده نهایی رمزگشایی شده است.

چه زمانی از رمزگ ذاری end-to-end استفاده میشود؟

رمز گذاری end-to-end زمانی استفاده میشود که امنیت دادهها ضروری باشد، از جمله در صنایع مالی، مراقبتهای بهداشتی و ارتباطات. از این رمز گذاری اغلب برای کمک به شرکتها در رعایت قوانین و مقررات حریم خصوصی و امنیت دادهها استفاده میشود.

به عنوان مثال، یک ارائهدهنده سیستم نقطه فروش الکترونیکی (POS) برای محافظت از اطلاعات حساس، مانند دادههای کارت اعتباری مشتری، از E2EE استفاده میکند. گنجاندن E2EE همچنین به خردهفروشان کمک میکند تا از استاندارد امنیت دادههای صنعت کارت پرداخت (PCI DSS) پیروی کند، که الزام میکند شماره کارت، دادههای نوار مغناطیسی و کدهای امنیتی در دستگاههای مشتری ذخیره نشود.

رمز گذاری end-to-end از دادهها در برابر چه خطراتی محافظت میکند؟

رمز گذاری E2EE در برابر دو تهدید زیر محافظت میکند:

- مشاهده شدن اطلاعات. رمز گذاری E2EE دیگران را به جز فرستنده و گیرنده مورد نظر از خواندن اطلاعات پیام در حال انتقال باز میدارد زیرا فقط فرستنده و گیرنده کلید رمزگشایی پیام را دارند. اگرچه ممکن است پیام برای سرور واسطهای که به انتقال پیام کمک میکند قابل مشاهده باشد، اما خوانا نخواهد بود.

- دستکاری اطلاعات. رمز گذاری E2EE همچنین در برابر دستکاری پیامهای رمز گذاری شده محافظت میکند. هیچ راهی برای تغییر قابل پیش بینی پیام رمز گذاری شده به این روش وجود ندارد، بنابراین هرگونه تلاش برای تغییر آشکار خواهد بود.

رمز گذاری end-to-end از دادهها در برابر چه مواردی محافظت نمیکند؟

اگرچه تبادل کلید E2EE با استفاده از الگوریتمهای شناخته شده و توان محاسباتی فعلی غیرقابل شکست در نظر گرفته میشود، چندین نقطه ضعف بالقوه شناسایی شده در طرح رمز گذاری وجود دارد، از جمله سه مورد زیر:

- فراداده یا همان Metadata. در حالی که E2EE از اطلاعات داخل یک پیام محافظت میکند، اطلاعات مربوط به پیام، مانند تاریخ و زمان ارسال آن یا شرکت کنندگان در تبادل اطلاعات را پنهان نمیکند. این ابرداده میتواند به عوامل مخربی که علاقهمند به اطلاعات رمز گذاری شده هستند، سرنخهایی در مورد اینکه کجا میتوانند اطلاعات را رهگیری کنند، بدهد.

- نقاط پایانی به خطر افتاده Compromised endpoints. اگر هر یک از نقاط پایانی به خطر افتاده باشد، مهاجم ممکن است بتواند پیامی را قبل از رمز گذاری یا پس از رمزگشایی ببیند. مهاجمان همچنین میتوانند کلیدها را از نقاط پایانی در معرض خطر بازیابی کنند و با یک کلید عمومی دزدیده شده، حملهای را انجام دهند.

- واسطههای آسیب پذیر. گاهی اوقات، ارائهدهندگان ادعا میکنند که رمز گذاری end-to-end را ارائه میکنند، درحالی که آنچه در حقیقت ارائه میکنند به این رمز گذاری شبیه است. دادهها ممکن است در یک سرور واسطه ذخیره شوند تا بتوان به آنها دسترسی داشت.

مزایای رمز گذاری end-to-end

مزیت اصلی رمز گذاری end-to-end، سطح بالایی از حریم خصوصی دادهها است که توسط ویژگیهای زیر ارائه میشود:

- امنیت در انتقال دادهها. رمز گذاری end-to-end از رمزنگاری کلید عمومی استفاده میکند که کلیدهای خصوصی را در دستگاههای نقطه پایانی ذخیره میکند. پیامها را فقط میتوان با استفاده از این کلیدها رمزگشایی کرد، بنابراین فقط افرادی که به دستگاههای نقطه پایانی دسترسی دارند میتوانند پیام را بخوانند.

- ضد دستکاری. با E2EE، کلید رمزگشایی لازم نیست منتقل شود. گیرنده از پیش آنرا در دستگاه خود دریافت خواهد کرد. اگر پیام رمز گذاری شده با کلید عمومی در حین انتقال تغییر یا دستکاری شود، گیرنده قادر به رمزگشایی آن نخواهد بود، بنابراین محتوای دستکاری شده قابل مشاهده نخواهد بود.

- انطباق. بسیاری از صنایع تابع قوانین انطباق مقرراتی هستند که به امنیت داده در سطح رمز گذاری نیاز دارند. رمز گذاری End-to-end میتواند به سازمانها کمک کند تا از آن دادهها با ناخوانا کردن آنها محافظت کنند.

معایب رمز گذاری End-to-end

اگرچه E2EE عموما خدمات امنیتی ویژهای ارائه میدهد، اما امنیت دادهها را تضمین نمیکند. کاستیهای E2EE شامل موارد زیر است:

- پیچیدگی در تعریف نقاط پایانی. برخی از پیادهسازیهای E2EE اجازه میدهند که دادههای رمز گذاریشده در نقاط خاصی در طول انتقال رمزگشایی و دوباره رمز گذاری شوند. این امر باعث میشود که نقاط انتهایی مدار ارتباط به وضوح تعریف و متمایز شوند.

- حریم خصوصی بیش از حد. دولت و سازمانهای مجری قانون ابراز نگرانی میکنند که رمز گذاری End-to-end میتواند از افرادی که محتوای غیرقانونی را به اشتراک میگذارند محافظت کند، زیرا ارائهدهندگان خدمات نمیتوانند به مجریان قانون دسترسی به محتوا را ارائه دهند.

- فراداده قابل مشاهده. اگرچه پیامهای در حال انتقال رمز گذاری شدهاند و خواندن آنها غیرممکن است، اطلاعات مربوط به پیام، مانند تاریخ ارسال و گیرنده هنوز قابل مشاهده است، که ممکن است اطلاعات مفیدی را در اختیار فرد مداخلهگر قرار دهد.

- امنیت نقطه پایانی. اگر نقاط پایانی در معرض خطر قرار گیرند، ممکن است دادههای رمز گذاری شده آشکار شوند.

- اگرچه رمز گذاری End-to-end یک فناوری قوی است، اما گمانه زنیهایی وجود دارد که در نهایت محاسبات کوانتومی رمزنگاری را منسوخ میکند.

کدام برنامهها از E2EE استفاده میکنند

اولین نرمافزار پیام رسانی E2EE که به طور گسترده مورد استفاده قرار گرفت Pretty Good Privacy بود که ایمیل را ایمن، و فایلها و امضاهای دیجیتال را ذخیره میکرد. برنامههای پیامرسان متنی از جمله پروتکل iMessage، Jabber و سیگنال اپل که قبلا پروتکل TextSecure نامیده میشد از رمز گذاری End-to-end ، استفاده میکنند. ارائه دهندگان POS مانند Square نیز از پروتکلهای E2EE برای کمک به حفظ انطباق PCI استفاده میکنند.

در سال ۲۰۱۹، فیس بوک اعلام کرد که هر سه سرویس پیام رسان خود استفاده از E2EE را آغاز خواهند کرد. با این حال، مجریان قانون و سازمانهای اطلاعاتی استدلال میکنند که رمز گذاری توانایی فیسبوک برای نظارت بر فعالیتهای غیرقانونی در پلتفرمهایش را محدود میکند. این بحث اغلب بر این موضوع متمرکز است که چگونه E2EE می تواند شناسایی و اختلال کودک آزاری در سیستم عامل های پیام خصوصی را دشوارتر کند.

سخن پایانی

اکنون میدانید که رمزنگاری End to End چیست میتوانید تصمیم بگیرید سراغ کدام پیامرسانها و یا پلتفرمهای دیگر در بستر اینترنت رفته و تا چه میزان به هر یک از این صفحات اعتماد کنید.